安全人员发现,依赖于Google帐户的手机号码可能

作者:365bet网址 发布时间:2025-06-12 10:30

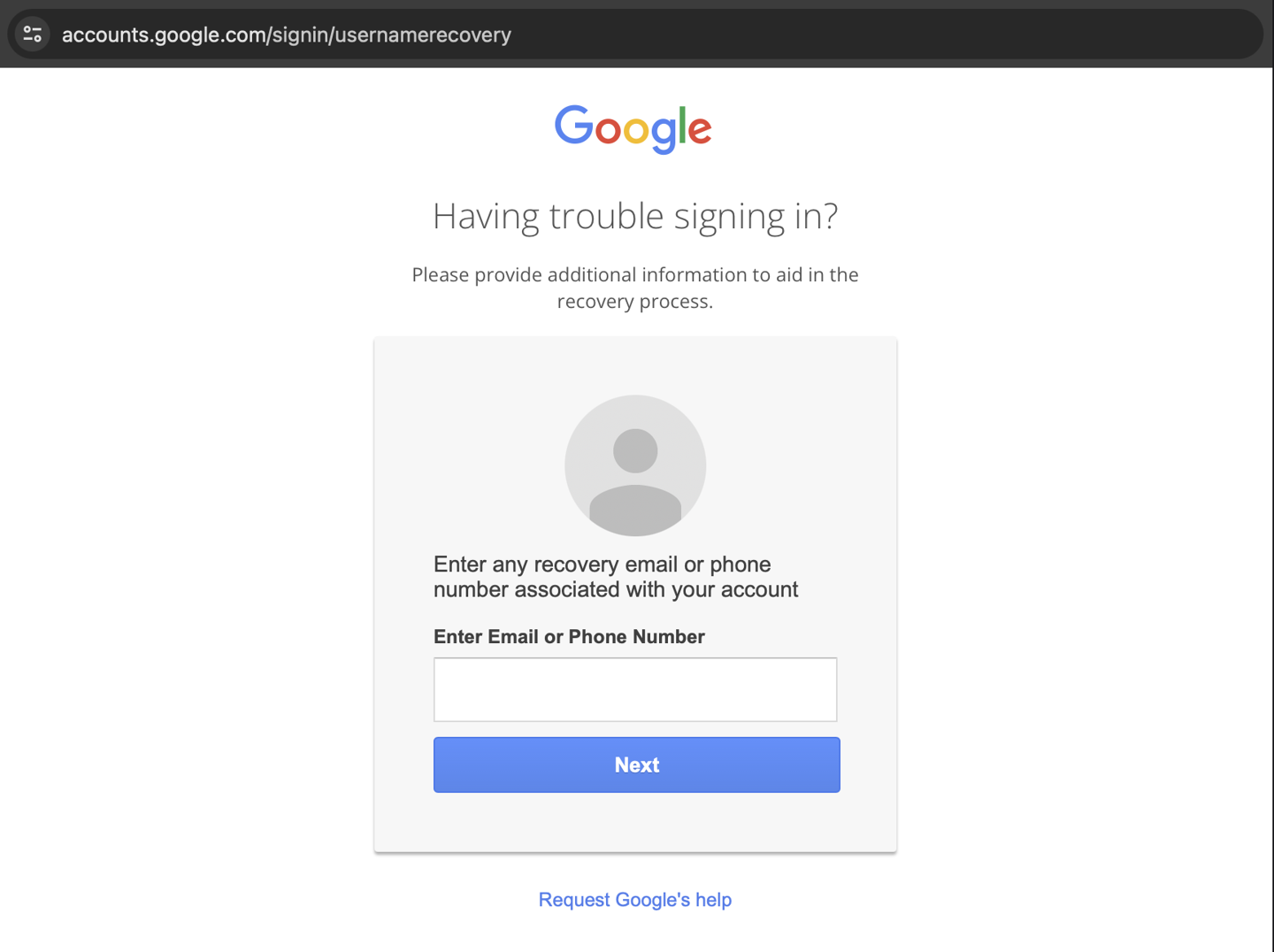

IT Home在6月10日报告说,安全人员Brutecat昨天发表了一篇文章,他通过使用Google“忘记”帐户成功地迫使某些用户的Google帐户来获取服务功能。据报道,Google已提前对其帐户登录服务实施了基于JavaScript的机器人检测机制,以防止犯罪分子使用自动脚本来执行各种恶意操作。但是Brutecat说,今年年初,他在浏览器中杀死了JavaScript,并想尝试未经JavaScript启用的Google服务仍可以使用哪种服务。结果,他发现在平台上获取帐户的帐户仍然可以正常运行。相应的服务允许两个HT RequestSTP验证用户输入的电子邮件地址或手机号码是否与特定的Google帐户关联。尽管Google试图通过限制犯罪分子来防止犯罪分子攻击相应的服务E频率访问单个IP并引入验证验证验证代码,BruteCat使用IPv6在切换地址之前更改,同时使用botguard令牌将botguard令牌用于i -bypass the Catscha,从而完全避免使用Google。后来,它开发了一个脚本,该脚本几乎使用相应的密码获取根据服务过程中显示的用户帐户的手机号码段以破解肠道。 ▲根据BruteCat测试,Google设定的验证验证验证代码可以实现“每秒40,000次蛮力开裂”,只是使用“每小时约为0.3美元的云服务器(注释):当前的汇率约为2.2 yuan),并且可以实现“每秒40,000次蛮力裂纹”。其中,美国电话号码仅持续20分钟,英国人的数量约为4分钟,荷兰号码仅持续15秒,而新加坡的电话号码更快。布鲁特卡特说,他提交了相关的漏洞GLE将于今年4月获得5,000美元的弱点奖励(当前汇率约为35,926元)。 Google在今年6月组织了相应的弱点。

IT Home在6月10日报告说,安全人员Brutecat昨天发表了一篇文章,他通过使用Google“忘记”帐户成功地迫使某些用户的Google帐户来获取服务功能。据报道,Google已提前对其帐户登录服务实施了基于JavaScript的机器人检测机制,以防止犯罪分子使用自动脚本来执行各种恶意操作。但是Brutecat说,今年年初,他在浏览器中杀死了JavaScript,并想尝试未经JavaScript启用的Google服务仍可以使用哪种服务。结果,他发现在平台上获取帐户的帐户仍然可以正常运行。相应的服务允许两个HT RequestSTP验证用户输入的电子邮件地址或手机号码是否与特定的Google帐户关联。尽管Google试图通过限制犯罪分子来防止犯罪分子攻击相应的服务E频率访问单个IP并引入验证验证验证代码,BruteCat使用IPv6在切换地址之前更改,同时使用botguard令牌将botguard令牌用于i -bypass the Catscha,从而完全避免使用Google。后来,它开发了一个脚本,该脚本几乎使用相应的密码获取根据服务过程中显示的用户帐户的手机号码段以破解肠道。 ▲根据BruteCat测试,Google设定的验证验证验证代码可以实现“每秒40,000次蛮力开裂”,只是使用“每小时约为0.3美元的云服务器(注释):当前的汇率约为2.2 yuan),并且可以实现“每秒40,000次蛮力裂纹”。其中,美国电话号码仅持续20分钟,英国人的数量约为4分钟,荷兰号码仅持续15秒,而新加坡的电话号码更快。布鲁特卡特说,他提交了相关的漏洞GLE将于今年4月获得5,000美元的弱点奖励(当前汇率约为35,926元)。 Google在今年6月组织了相应的弱点。